AWS 에서 Instance 를 생성하여 사용하고 있다면 유지관리를 위하여 서버에 SSH 접속을 하는 경우가 생기게 됩니다.

기본적으로 무료로 제공되는 Security Group(SG) 을 Chaining으로 구성 하게 되면 간략하게 특정 EC2 인스턴스 에게만 SSH 접속을 허용하는 보안구성이 가능합니다.

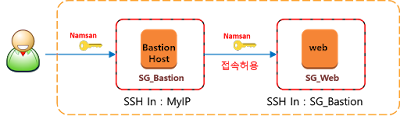

구성하고자 하는 모형은 아래와 같습니다.

[SecurityGroup을 통한 SSH 접근제어 구성]

AWS 보안 구성을 하기전에는 먼저 Security Group을 생성한 후 EC2 인스턴스 생성시 해당 Security 그룹을 적용하는 방법을 사용하는 것이 순서입니다.

하지만 이미 서버가 운영중에 추가 보안구성을 하는 경우를 감안해서 EC2 인스턴스를 먼저 생성한 후에 Security Group 설정을 진행 하겠습니다.

우선 Bastion Host 역할을 할 EC2 인스턴스를 생성해 보도록 하겠습니다.

EC2 Dashboard 로 이동해 Launch Instance 를 선택합니다.

Amazone Linux 를 선택 합니다.

Free Tier 가 적용되는 T2 Micro 를 선택하고 Review and Launch 를 선택 합니다.

Review 화면이 나오면 Launch 를 선택합니다.

Key Pair 를 새로 생성하고 Download Key Pair 를 선택하여 Key 파일을 다운로드 한후

Launch Instance 를 선택합니다.

View Instance를 선택하여 생성된 EC2 인스턴스를 확인 합니다.

인스턴스가 정상적으로 생성되었습니다.

접속 IP가 54.157.118.232 인 Instance 가 생성되었습니다.

동일한 방법으로 Web Server 역할을 수행할 EC2 Instance 를 생성해 보도록 하겠습니다.

접속 IP 가 34.224.165.38 인 instance가 생성되었습니다.

분류하기 쉽게 Name 태크에 Bastion , Web 이라고 각각 설정하였습니다.

새로 생성된 Instance 는 아직까지 아무런 보안설정을 적용하지 않았으므로 기본적으로 SSH 접속이 가능합니다.

EC2 Dashboard 좌측 메뉴에 Security Group 을 선택하고 Create SecurityGroup을 선택 합니다.

Group Name 을 SG_Bastion으로 설정 하겠습니다.

Inbound TAB 에서 Add Rule 을 선택합니다.

Type 을 SSH 로 선택한 후

Source 영역에 MyIP 를 선택하면 현재 접속중인 네트워크의 공인 IP 주소가 자동으로 등록됩니다.

이렇게 설정하게 되면 Security Group 에서 현재 지정된 IP만 접속을 허용하게 됩니다.

별도로 특정 IP나 대역을 설정하고 싶다면 Custom 으로 입력이 가능합니다.

Create 를 선택하여 그룹 생성을 완료 합니다.

WebSVR 의 SecurityGroup 설정시 필요하므로

생성된 SecurityGroup의 Group-ID 를 따로 메모해 둡니다.

동일한 방법으로 Web 서버에 사용할 Security Group을

SG_Web 으로 생성하겠습니다.

Source 항목에 Custom 을 선택하고 아까 메모해 두었던 SG_Bastion 의 Group-ID 를 입력합니다.

이렇게 되면

SG_Bastion 그룹에 속해있는 인스턴스만 SG_Web 그룹에 속해 있는 인스턴스에 접속 가능 합니다.

이제 각각의 인스턴스에 Security-Group을 적용 하도록 하겠습니다.

다시 EC2 메뉴로 이동합니다.

Bastion Instance 를 선택하고

Action – Networking- Change Security Groups 을 선택합니다.

좀전에 생성한 SG_bastion 을 선택합니다.

같은 방식으로 Web instance 를 선택하고 SG_Web으로 SecurityGroup을 설정합니다.

이제 다시 Web 서버로 SSH 접속을 시도해 보겠습니다.

접속이 되지 않고 NetworkError 가 발생하는 것을 확인 할 수 있습니다.

그럼 Bastion instance 로 접속해 보겠습니다.

Bastion Host 에 정상적으로 접속 되었습니다.

이제 Bastion Host 에서 Web 서버로 접속이 가능한지 확인해 보겠습니다.

현재 Default VPC 에서 모든 작업이 이루어 졌으므로 생성된 모든 Instance 간에는

내부 IP 를 통해 통신이 가능합니다.

Web Server 상세 정보에서 Private IPs 를 확인하여 해당 IP로 접속하도록 하겠습니다.

* VPC 와 Subnet 구성에 관한 내용은 차후 별도의 포스팅으로 정리하도록 하겠습니다.

Bastion Host 에서 Web 서버로 SSH 접속을 진행합니다.

BastionHost 와 동일한 Key 를 사용하여 서버가 생성 되었지만 BastionHost 가 해당 키를 소유하고 있지 않기 때문에 Permission denied 가 호출되며 서버 접속이 되지 않습니다.

아래와 같이 접속이 가능하도록 인프라 설정은 모두 마무리 되었습니만 실제 서버 접속을 위해서는 Putty Pageant 설정을 추가로 진행해 주셔야 합니다.

Bastion Host : 관리자 IP 만 SSH 접속허용

Web Server : Bastion Host 만 SSH 접속허용

2단계 SSH 보안 적용 (Security-Group Chaining 구성) 이 완료 되었습니다.

Windows에서 Putty 를 활용하여 인스턴스에 접속하는 방법과

Pageant 를 활용해 EC2 접속 Key 를 분리하여 보안을 강화하는 방법은 다음 포스팅을 통해 다시 설명하도록 하겠습니다.

다음 포스팅 보러가기 -> [AWS] Bastion Host 를 활용한 SSH 접근통제 #2

'Cloud > AWS' 카테고리의 다른 글

| [AWS] CLI 를 활용한 RDS Cluster snapshot Restore (0) | 2020.04.17 |

|---|---|

| [AWS] Lambda + API GateWay를 이용해 간단한 RESTful API 만들기 #2 (0) | 2020.04.16 |

| [AWS] S3 버킷 통한 정적 웹사이트 구성하기 (0) | 2020.04.16 |

| [AWS] Lambda + API GateWay를 이용해 간단한 RESTful API 만들기 #1 (0) | 2020.04.16 |

| [AWS] 웹서버 Session 관리를 위한 ELB Sticky Session (0) | 2020.04.16 |